DataFlock MS Graph – Permissão Microsoft 365

Registrar aplicativo no Azure, configurar as permissões necessárias para ferramenta de migração e obter 3 informações: Client ID, Client Secret e Tenant ID. É importante armazenar as informações que serão coletadas em um local seguro.

As informações aqui coletadas, serão aplicadas na configuração do DataFlock quando estiver sendo feira a migração.

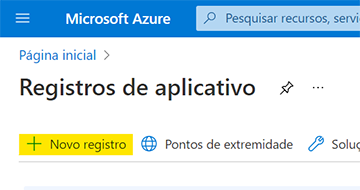

- Acesse a página Registros de aplicativo - Microsoft Azure e clique em "Novo Registro"

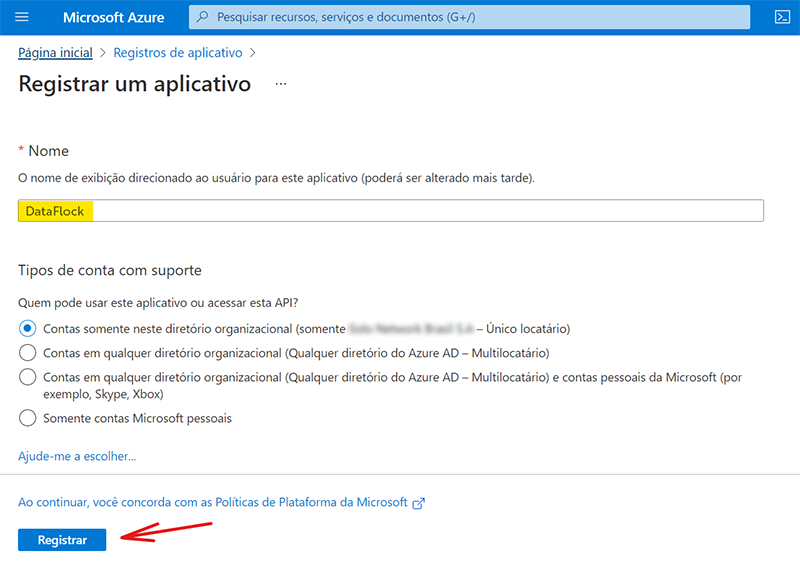

- Definina um nome amigável para o registro do aplicativo, por exemplo: DataFlock, escolha a opção "Contas somente neste diretório organizacional" e então clique em "Registrar" na parte inferior da tela

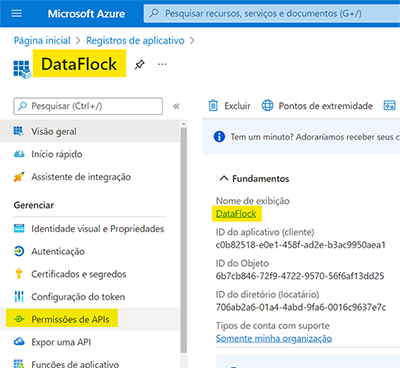

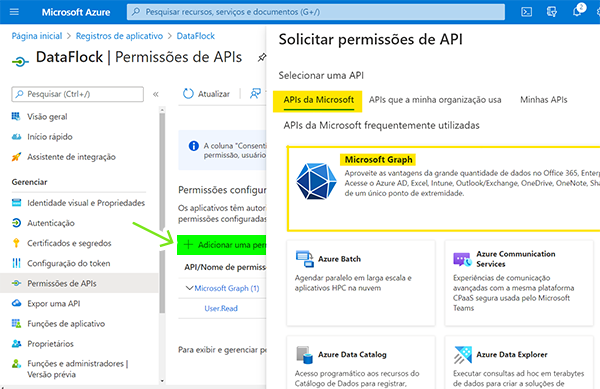

- Após registrar o aplicativo, clique na opção "Permissoes de APIs" no menu à esquerda

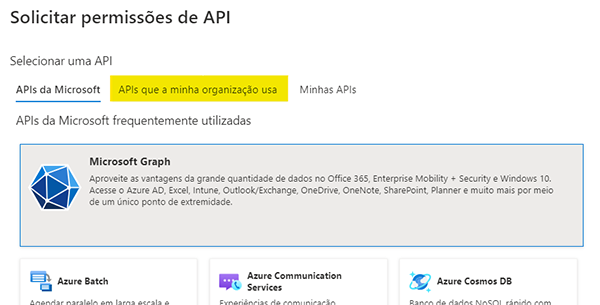

- Na tela de "Permissões de APIs" clique em "Adicionar uma permissão" na tela central. Depois, na tela da direita selecione: "APIs da Microsoft" (caso não esteja marcada) e em seguida "Microsoft Graph"

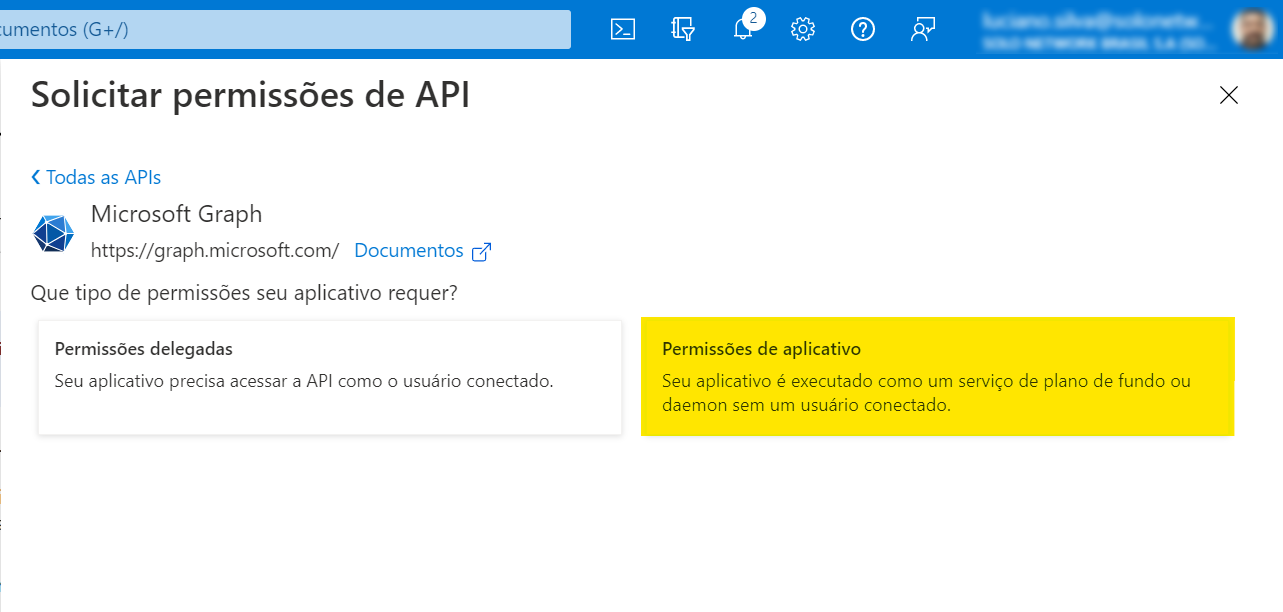

- Clique em "Permissões de aplicativo"

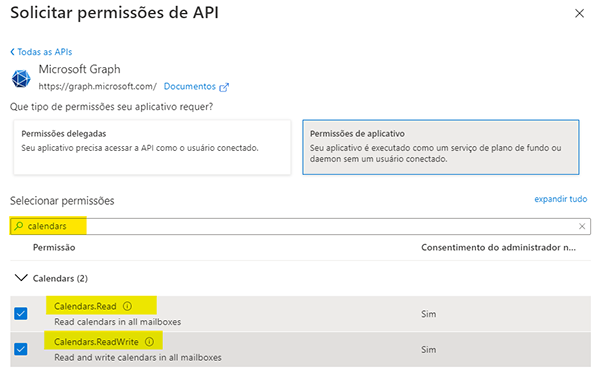

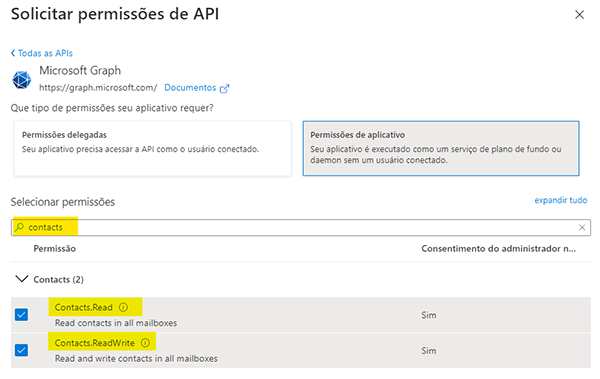

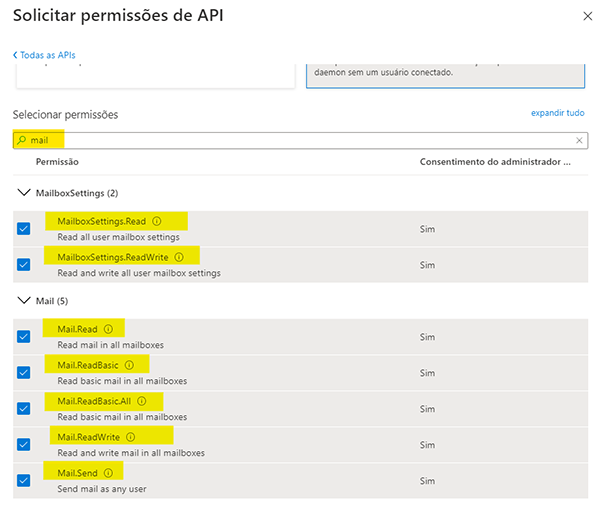

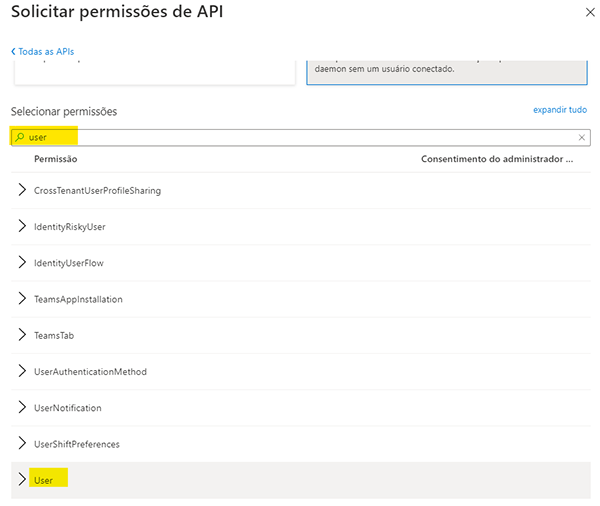

- E na caixa de pesquisa do campo "Selecionar Permissões" digite: "calendar", "contacts", "mail" e "user" (um termo de cada vez) e marque as opções destacadas em amarelo

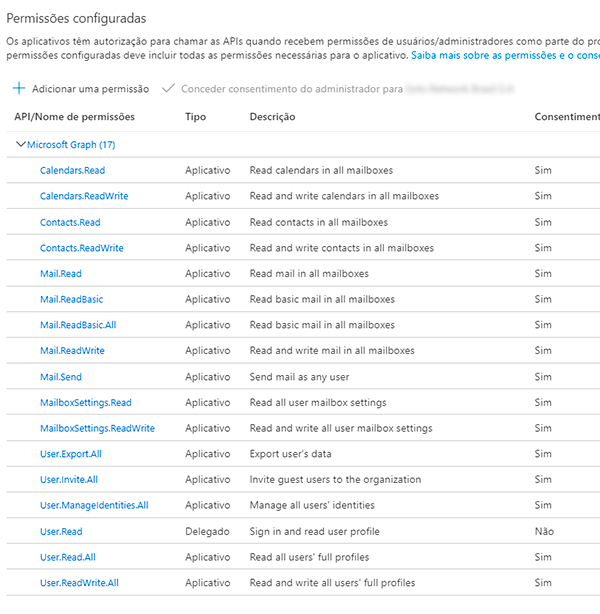

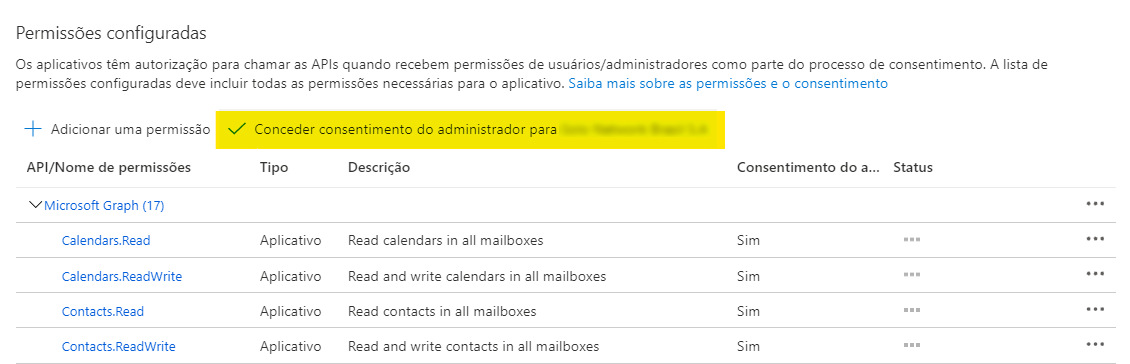

- Após finalizar todas as buscas e selecionar as caixas das opções relacionadas a cada uma delas, clique em "Adicionar Permissões" na parte inferior da tela. As permissões selecionadas serão listadas conforme abaixo:

- No exemplo acima, foi utilizada uma conta de usuário então se faz necessário o consentimento de um administrador, caso a conta utilizada para fazer estas configurações já seja de um administrador não é necessário o consentimento.

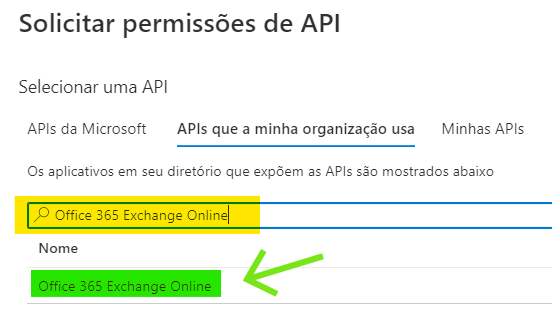

- Voltando para a tela de solicitações de API, clique em APIs que a minha organização usa

- Na caixa de pesquisa, busque por "Office 365 Exchange Online" e clique na opção correspondente destacada em verde

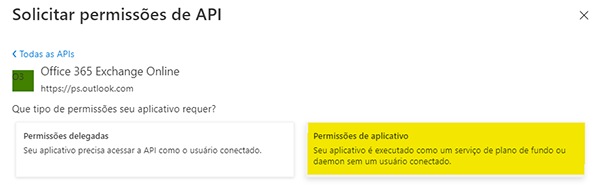

- Na tela seguinte, clique em "Permissões de aplicativo"

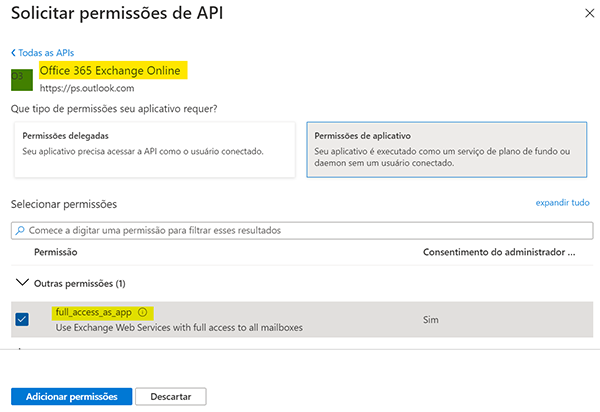

- Marque a caixa com a opção "full_access_as_app" em "Outras permissões" e clique em "Adicionar Permissões"

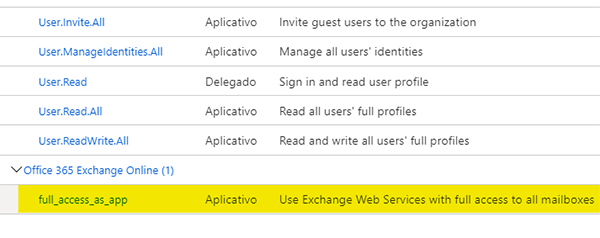

- A permissão também aparecerá na lista de permissões configuradas conforme imagem abaixo

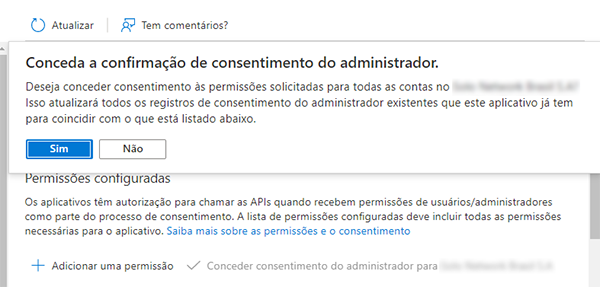

- De volta a tela de "Permissões de APIs", clique em "Conceder consentimento do administrador para <nome>"

- Por último, clique em SIM

- Pronto, temos as permissões aplicadas para o administrador.

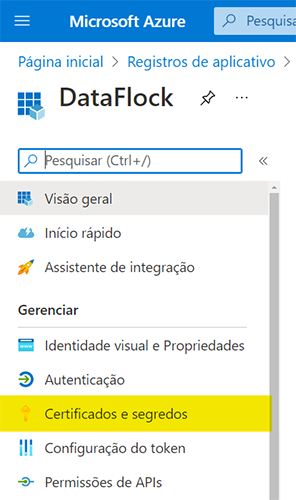

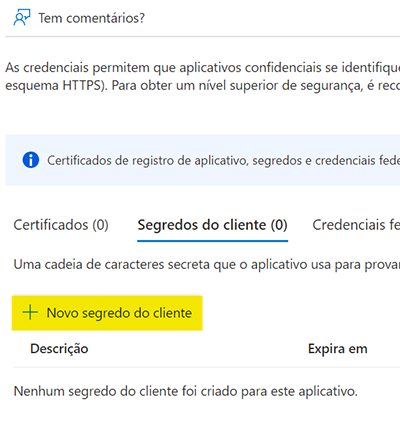

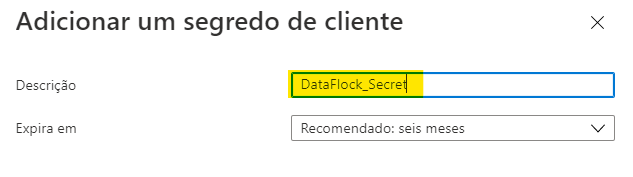

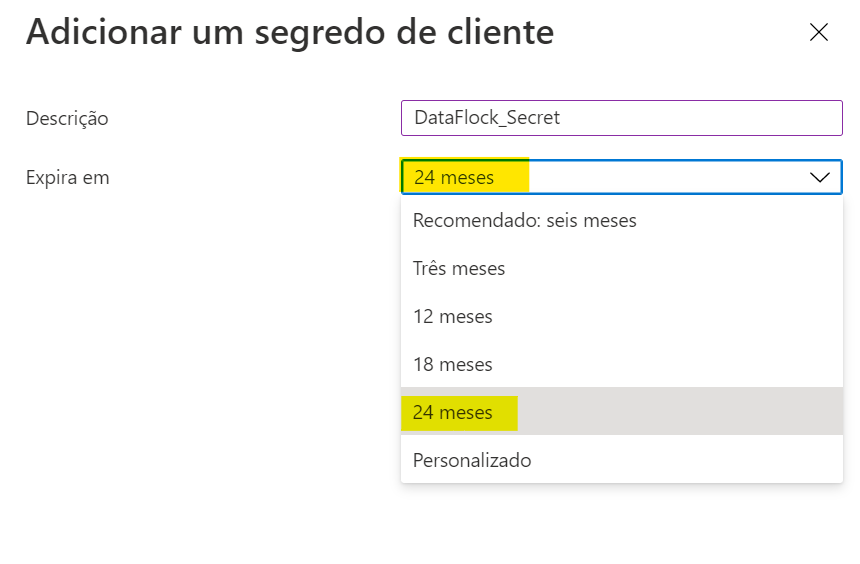

- Clique em "Certificados e segredos" e depois em "Novo segredo"

- Em descrição na tela a direita, digite um nome amigável, por exemplo "DataFlock_Secret"

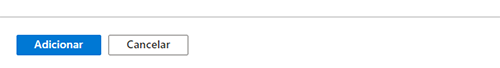

- Escolha a opção de 24 meses, no campo "Expira em" e depois clique no botão adicionar localizado na parte inferior desta tela

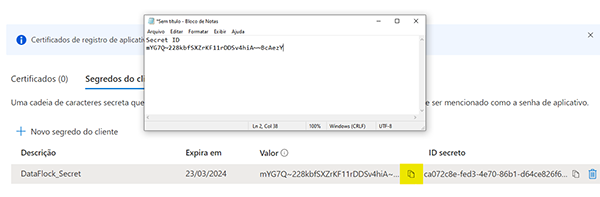

- Clique para copiar para a área de transferência o valor do segredo (destacado em amarelo). Cole em um arquivo como por exemplo o bloco de notas utilizando o atalho "CTRL + V"

- Guarde o valor referente ao Client Secret em um local seguro

- Após atualizar a tela, não será possível recuperar o valor do Client Secret. Caso perca essa informação, será necessário configurar novamente

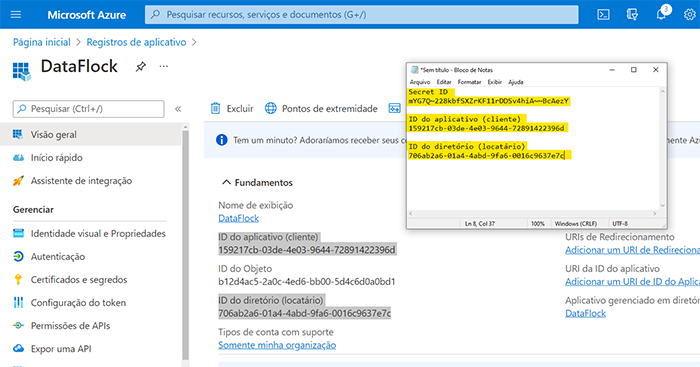

- Clique em "Visão geral", no menu lateral a esquerda

- Copie as informações do "ID do Aplicativo" e "ID do Diretório" para um local seguro (neste exemplo, no mesmo bloco de notas do Client Secret)

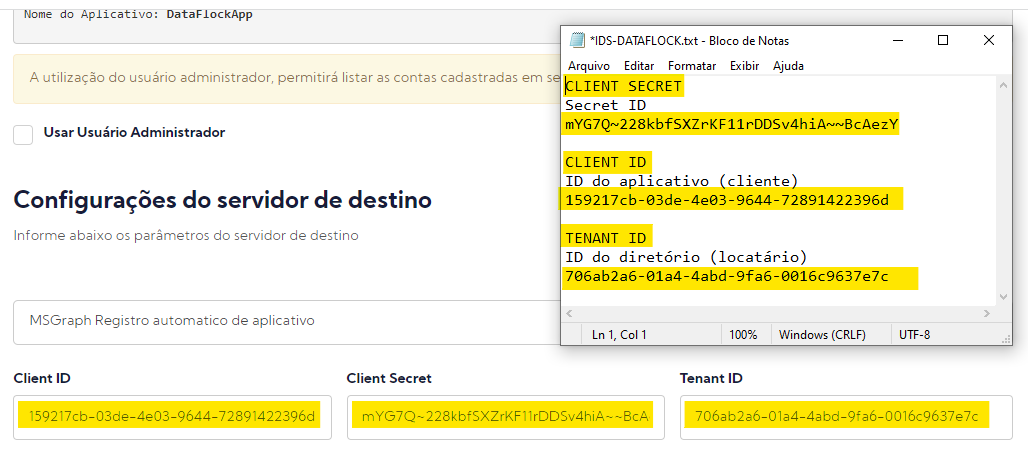

- Ao acessar o DataFlock para fazer a migração, será necessário informar os IDs recuperados com este passo a passo quando o MSGraph for a opção de Destino, Origem ou ainda quando forem Destino e Origem ao mesmo tempo

DataFlock Google Workspace – Permissão de Servidor

Registrar aplicativo DataFlock no servidor Google Workspace

As informações serão registradas no servidor do Google Workspace para que este tenha acesso ao DataFlock nos escopos definidos para migração de Origem e Destino

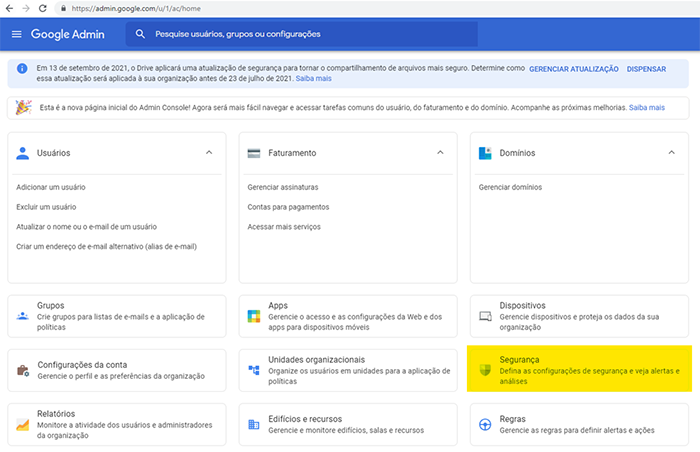

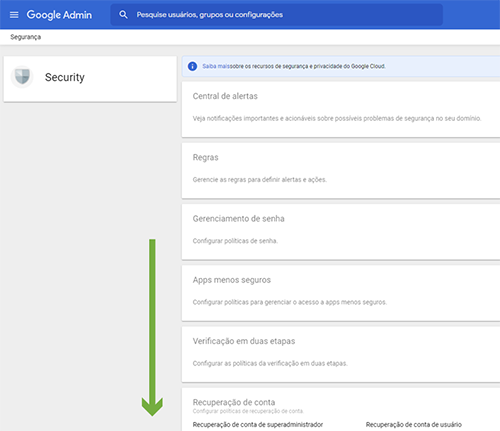

- Acesse a página https://admin.google.com

- Clique sobre o item Segurança

- Ao final da página encontre e clique em "Controles de API"

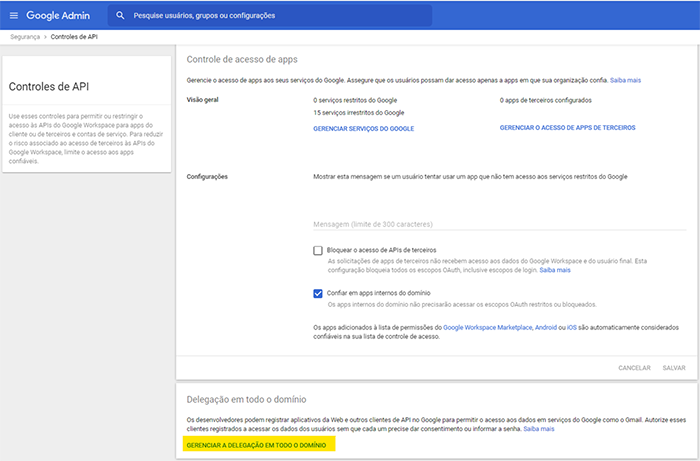

- Na tela dos "Controles de API", clique em GERENCIAR A DELEGAÇÃO EM TODO O DOMÍNIO (no final da página)

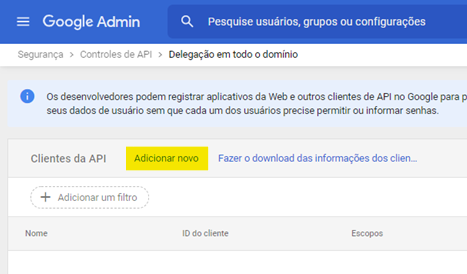

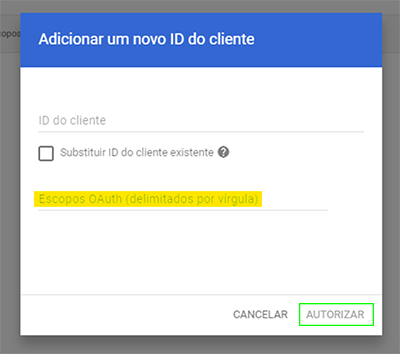

- Clique em "Adicionar novo" para criar um novo ID do cliente

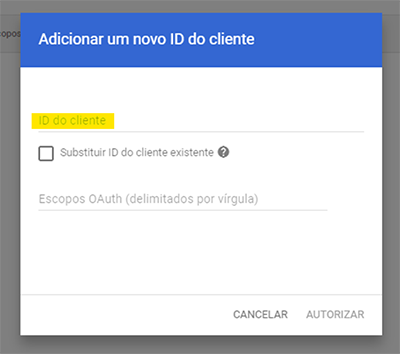

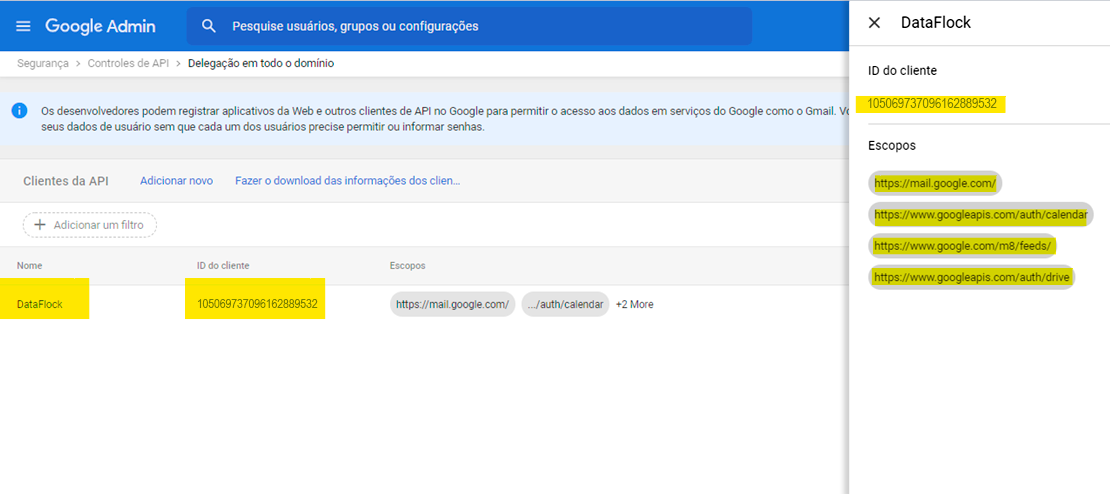

- em ID do Cliente informe: 105069737096162889532

- Em “Escopos OAuth” coloque o seguinte conteúdo, dependendo do lado da migração em que o Google/Gmail estará:

Lado da Migração Escopos ORIGEM https://www.googleapis.com/auth/gmail.readonly,

https://www.googleapis.com/auth/calendar.readonly,

https://www.googleapis.com/auth/contacts.readonly,

https://www.googleapis.com/auth/drive.readonly

https://www.googleapis.com/auth/admin.directory.user.readonlyDESTINO https://mail.google.com/,

https://www.googleapis.com/auth/calendar,

https://www.google.com/m8/feeds/,

https://www.googleapis.com/auth/drive

https://www.googleapis.com/auth/admin.directory.user.readonly - Clique em AUTORIZAR. A tela a seguir mostrará que a aplicação foi registrada com sucesso para o domínio

DataFlock Exchange – Permissão de Administrador

Configurar a representação

O Exchange Online e as versões do Exchange a partir do Exchange 2013 usam o controle de acesso baseado em função (RBAC - Role Based Access Control) para atribuir permissões às contas. O administrador do servidor Exchange precisará conceder a qualquer conta de serviço que represente outros usuários a função ApplicationImpersonation usando o cmdlet New-ManagementRoleAssignment.

- Abra o Shell de Gerenciamento do Exchange Management Shell. No menu Iniciar, escolha Todos os Programas > Microsoft Exchange Server 2013, 2016 ou 2019.

Execute o cmdlet New-ManagementRoleAssignment para adicionar a permissão de representação ao usuário especificado. O exemplo a seguir mostra como configurar a representação para permitir que uma conta de serviço represente todos os outros usuários em uma organização.

- PowerShell: New-ManagementRoleAssignment -name:impersonationAssignmentName -Role:ApplicationImpersonation -User:serviceAccount *Copie o comando acima para executar no Microsoft Exchange e altere o -User: para o seu administrador.

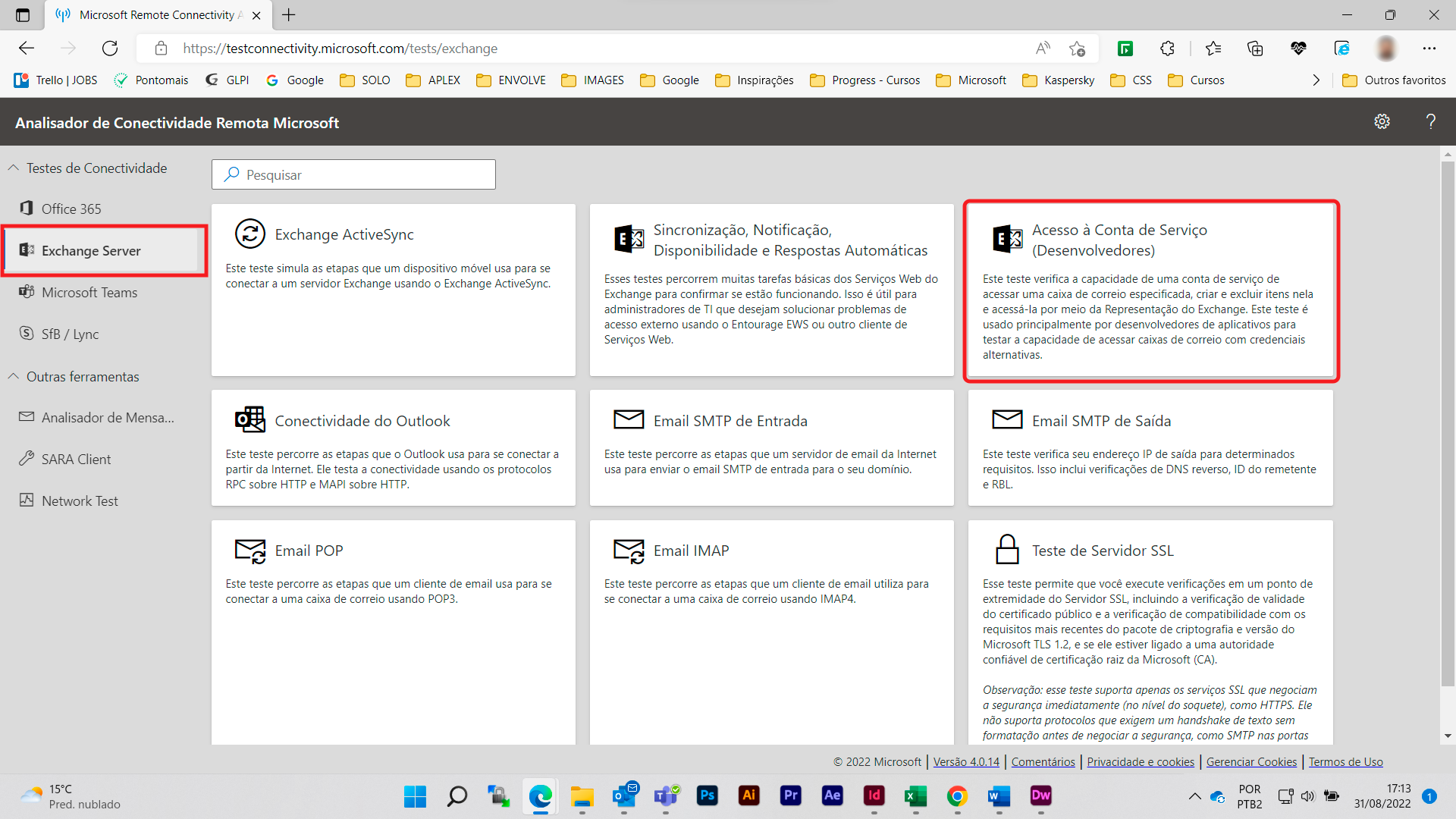

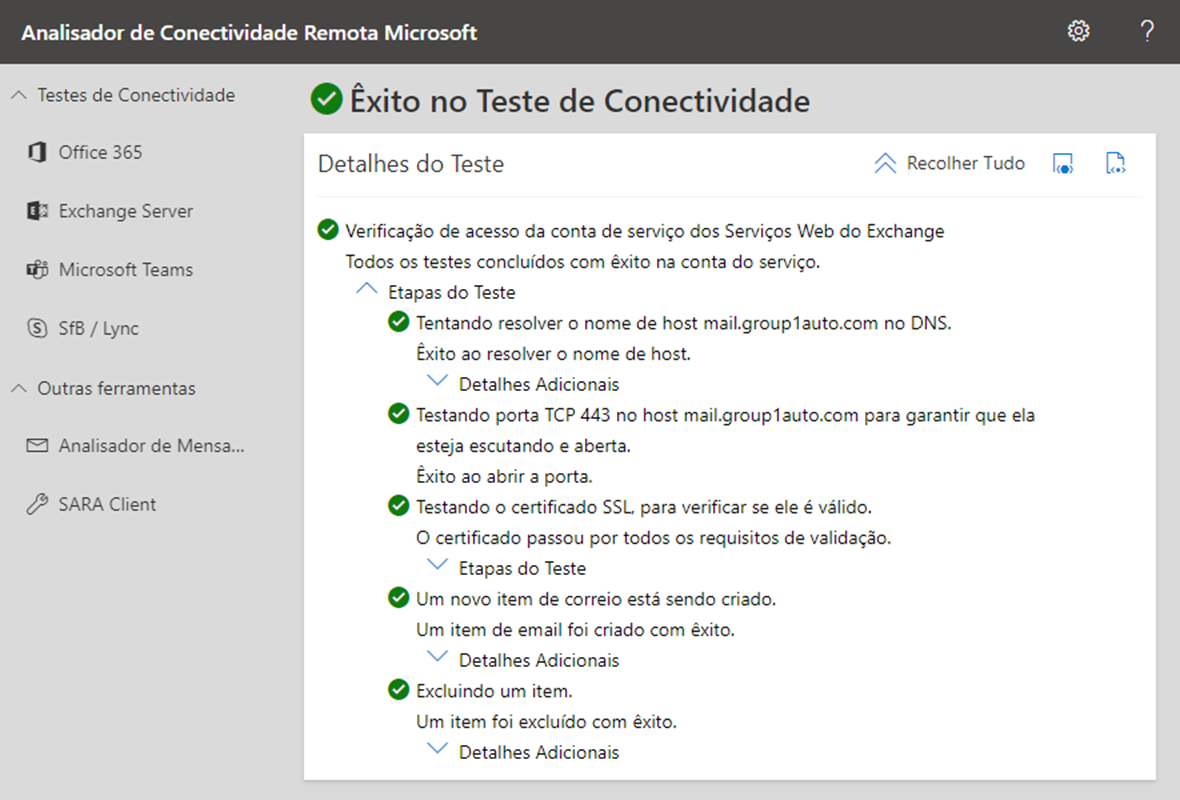

Teste de conectividade com servidor Exchange

Este teste verifica a capacidade de uma conta de serviço de acessar uma caixa de correio especificada, criar e excluir itens nela e acessá-la por meio da Representação do Exchange. Este teste é usado principalmente por desenvolvedores de aplicativos para testar a capacidade de acessar caixas de correio com credenciais alternativas.

- Clique no link ou cole em seu navegador: https://testconnectivity.microsoft.com

- No menu à esquerda, escolha a opção Exchange Server e em seguida Acesso à Conta de Serviço (Desenvolvedores) conforme destaques na figura abaixo.

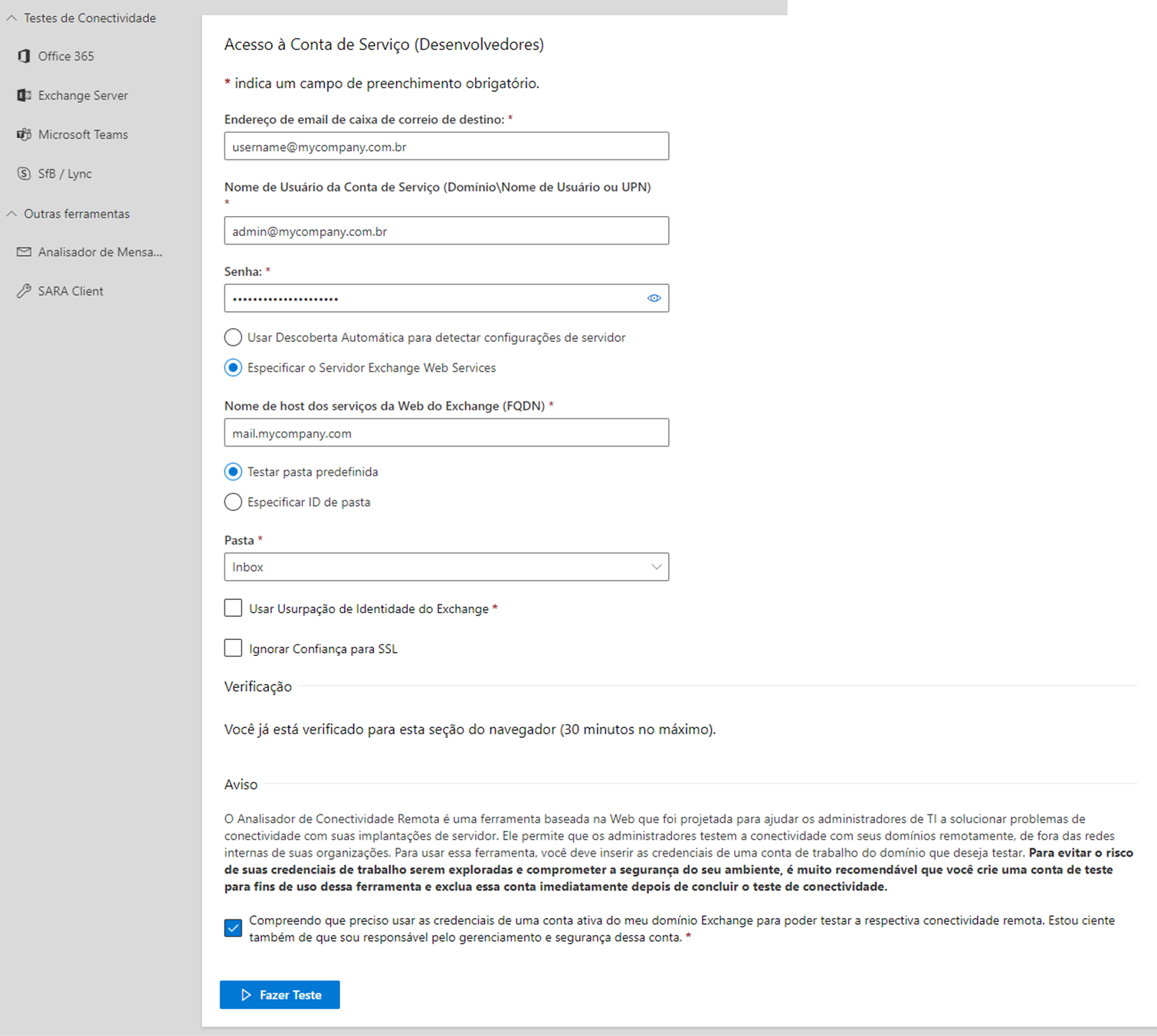

Preencha os campos necessários, digite o código de verificação (insira os caracteres lidos na imagem sugerida) em seguida marque o termo de aceitação do teste e então clique no botão Fazer Teste

Em caso de êxito no Teste de Conectividade a mensagem abaixo aparecerá na tela.

Ainda ficou com dúvidas?

Preencha o formulário agora, que entramos em contato com você!

Ao preencher nossos formulários as informações fornecidas serão armazenadas e protegidas de acessos não autorizados, conforme previstos em nossa Política de Privacidade